Sie haben Ihre Reise in die Cloud gestartet, haben die Macht des Identity and Access Managements erfahren und schützen Ihre Infrastruktur erfolgreich gegen kleine fiese Monster? Dann wird es Zeit, Ihr Security Management in Angriff zu nehmen.

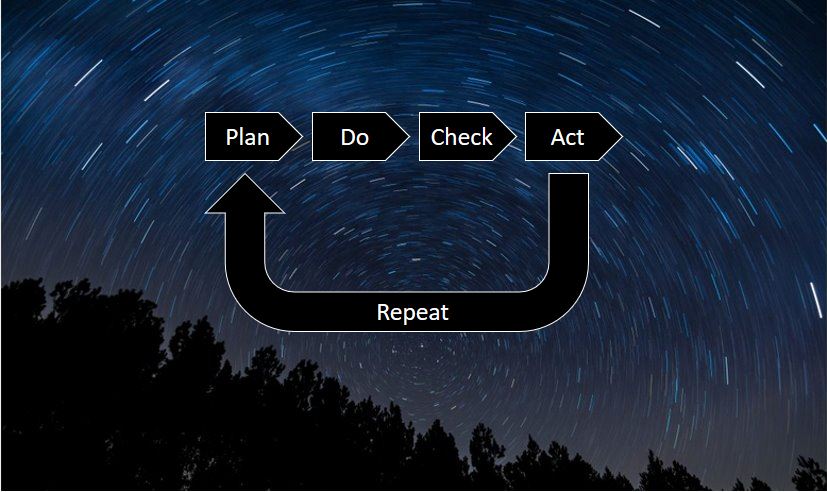

Das Security Management stellt sicher, dass das Sicherheitsniveau kontinuierlich gehalten, eine Sichtbarkeit geschaffen und neue Ressourcen in Linie gebracht werden. Aus prozessualer Sicht liegt die Methodik eines PDCA-Lifecycles vor. PDCA beschreibt einen vierstufigen Regelkreis aus Plan, Do, Check, Act

Dieser Regelkreis wird immer wieder durchlaufen und die Tätigkeiten der einzelnen Phasen durchgeführt:

- Plan: Ein Ziel wird formuliert, Annahmen werden getroffen und Schlüsselindikatoren definiert. Aus diesen Parametern ergeben sich dann Maßnahmen (Bspw. Sicherheitsleitlinie/ -ziele)

- Do: Der Plan wird umgesetzt, aber zwingenderweise nicht alle Maßnahmen implementiert (Bspw. Sicherheitskonzept, Implementieren von Technologien)

- Check: Es wird geprüft, welche Effekte bei der Umsetzung des Plans aufgetreten sind und ob Maßnahmen modifiziert werden müssen (Bspw. Umsetzungskontrolle, Operative Überwachung)

- Act: Endgültige Umsetzung der Maßnahmen (Optimierung, Verbesserungen)

Quelle: Negative Space/Eigene Darstellung

Durch das erneute Durchlaufen dieser Phasen wird sichergestellt, dass das Security Level gehalten wird. Diese Methodik ist sehr effektiv, kann aber sehr schnell Aufwände erzeugen und Kapazitäten binden. An dieser Stelle setzt das primäre Werkzeug für Security Management in Azure an.

Nehmen Sie gemeinsam mit mir Kontakt auf und begleiten Sie mich auf ein Abenteuer, mit Zeitreisen, zwecklosem Widerstand und Assimilation:

Der erste Kontakt (Plan/Do)

„I am the beginning, the end, the one who is many. I am the Borg.!“

– Borg Queen

Quelle: Sketchfab

Das Azure Security Center steht, wie auch die Borg Königin, an der Spitze des kollektiven Bewusstseins des Security Managements in Azure. Teil dieses Kollektives sind Policies, Logs und Log Analytics Workspaces, Security Controls und das Schwachstellenmanagement.

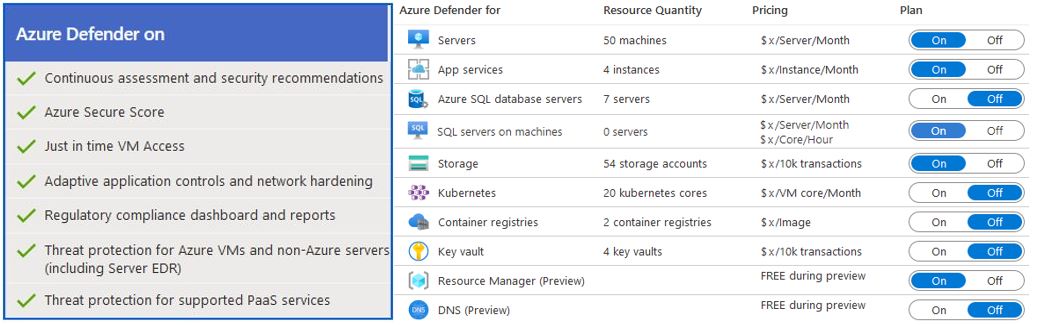

Per Default ist der „free Tier“ aktiv (Azure Defender off) und somit stehen lediglich Basis-Funktionalitäten zur Verfügung. Aus diesem Grund ist es nötig, den Azure Defender zu aktivieren und die zu überwachenden Ressourcen auszuwählen – schon beginnt die Königin das Security Center seine Arbeit und bringt uns unserem Ziel näher.

Quelle: Eigene Darstellung

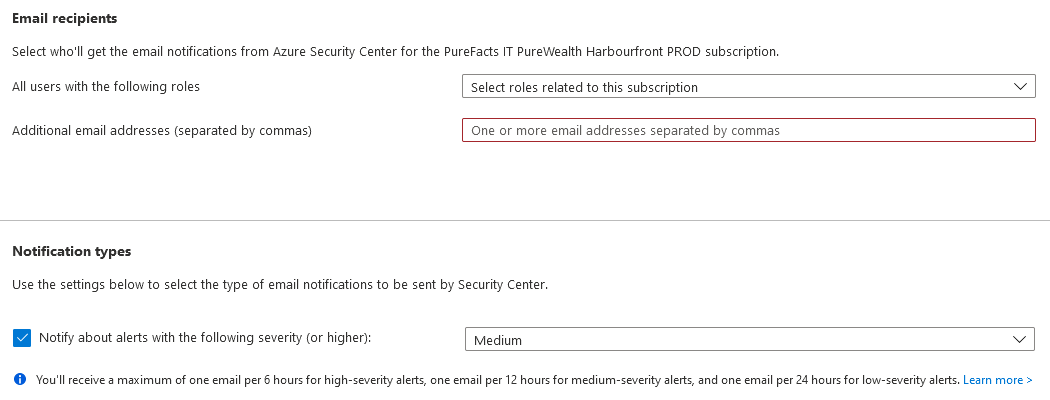

Nach der Aktivierung teilen wir unserem Kollektiv mit, welcher Kontakt aufgenommen werden soll, wenn Alarmierungen auftreten.

Quelle: Eigene Darstellung

Dem Kollektiv steht nach dem erfolgreichen Initiieren die volle Kraft des Security Managements zur Verfügung und wir können die nächste Phase einleiten!

Assimilate! (Check)

Nun ist es an der Zeit, mit der Kraft unseres Kollektivs einen Überblick zu erlangen. Das Azure Security Center bietet hier mit seinen Empfehlungen, Built-in Policies und anderen Technologien die benötigten Werkzeuge zur ganzheitlichen Umsetzung des Security Managements.

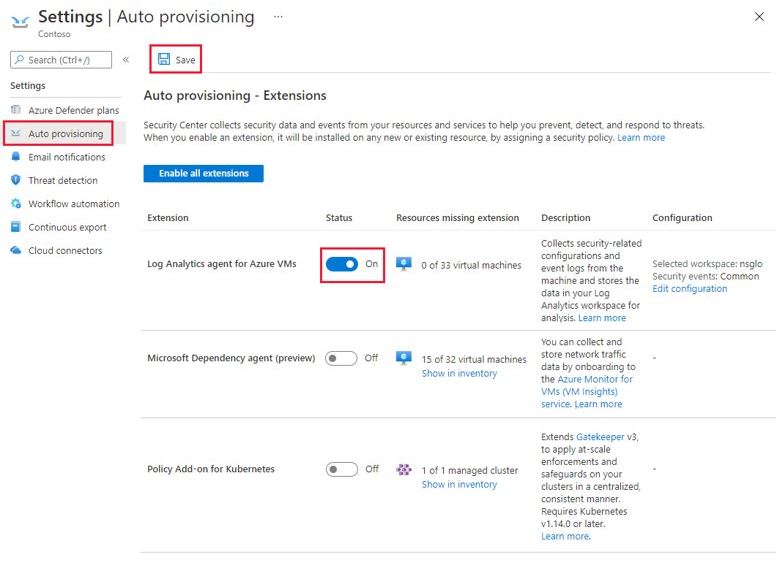

Zuerst widmen wir uns der Aufgabe die verfügbaren Ressourcen auf Linie zu bringen und mit Hilfe unserer Drohnen Agenten eine Sicht zu generieren.

Unsere Königin erhält ihre Informationen über den Log Analytics Agent, den Microsoft Dependency Agent und über die Erweiterung für das Schwachstellenmanagement. Diese Agenten können manuell über die Empfehlungen des Azure Security Centers verteilt werden oder aber automatisch provisioniert werden. Da wir als kollektiv agierender Schwarm sicherstellen möchten, dass uns keine Entität entwischt, machen wir uns das automatische Verteilen und Assimilieren der Ressourcen zu nutze.

Quelle: Microsoft

Sobald das “Auto provisioning” aktiviert ist, schwärmen unserer Drohnen aus und alle passenden Ressourcen werden assimiliert! Dies betrifft sowohl bestehende als auch zukünftige Ressourcen.

Da wir nun unserem endgültigen Ziel, einer einheitlichen Security Konfiguration, ein Stück nähergekommen sind, betrachten wir uns nun, wie wir vorgehen, um defekte Drohnen zu identifizieren. Angreifbare oder sich außerhalb der Norm verhaltende Drohnen Ressourcen erkennen wir mit Hilfe der “adaptive application controls” und dem Scannen auf Schwachstellen.

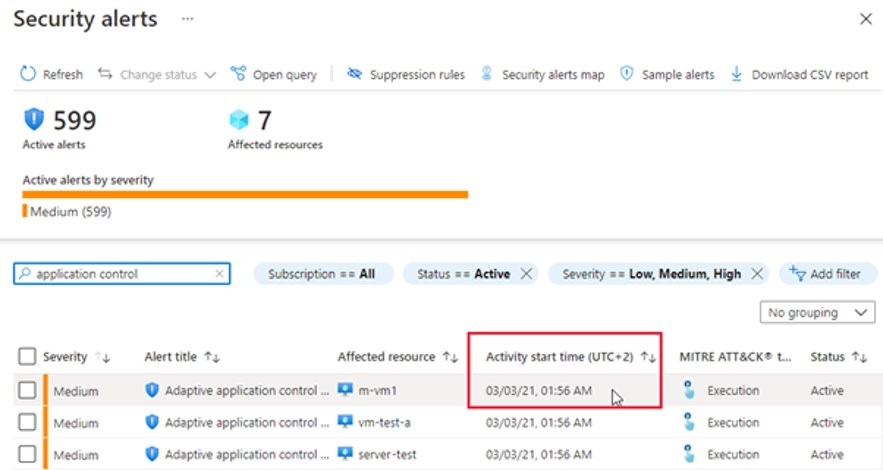

Die “adaptive application control” ist eine, durch unsere kollektiv gesteuerte, automatisierte Technologie, welche erkennt, was auf den Drohnen ausgeführt wird. Sie erkennt Malware, veraltete Applikationen, verhindert das Ausführen von nicht gewollten Applikationen und generiert eine Sicht auf welche Daten Applikationen zugreifen.

Nach Aktivierung der “adaptive application control” ist es nötig, das Regelwerk zu konfigurieren. Dies ermöglicht, dass sämtliche auftretenden Aktivitäten, welche nicht der operativen Standards unserer Drohnen entsprechen, alarmiert werden.

Quelle: Microsoft

Nachdem wir nun über die Möglichkeit verfügen innerhalb unseres Kollektivs nach Abweichlern Ausschau zu halten, wird es Zeit potenziell angreifbare Entitäten zu identifizieren und auf einen nicht angreifbaren Stand zu bringen.

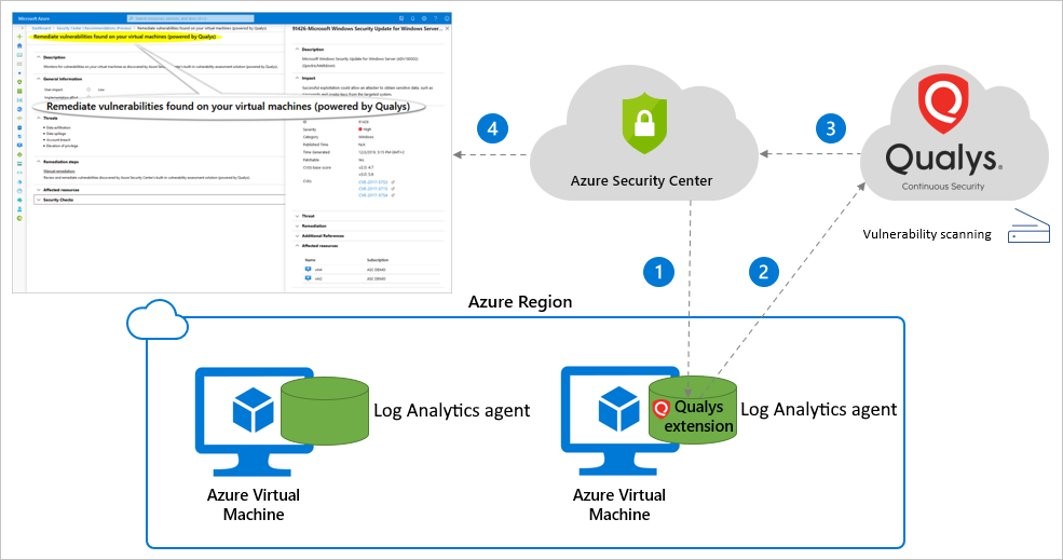

Um unsere Drohnen gegen Angriffe außer- oder innerhalb des Kollektivs zu schützen, fokussieren wir uns auf die Standardtechnologie unserer Königin des Azure Security Centers. Hierzu kommt Qualys zum Einsatz. Qualys scannt unsere Drohnen und ermöglicht es angreifbare Konfigurationen oder anders gelagerte Schwachstellen zu erkennen.

Quelle: Microsoft

Hierzu wird über das Security Center die entsprechende Erweiterung auf unsere Drohnen verteilt. Die Erweiterung scannt die Ressource, gleicht sich mit dem Qualys Server ab und meldet die Ergebnisse an das Azure Security Center. Bei dem Auffinden von Findings der Kategorie Middle bis Critical, löst unsere Königin einen Alarm aus.

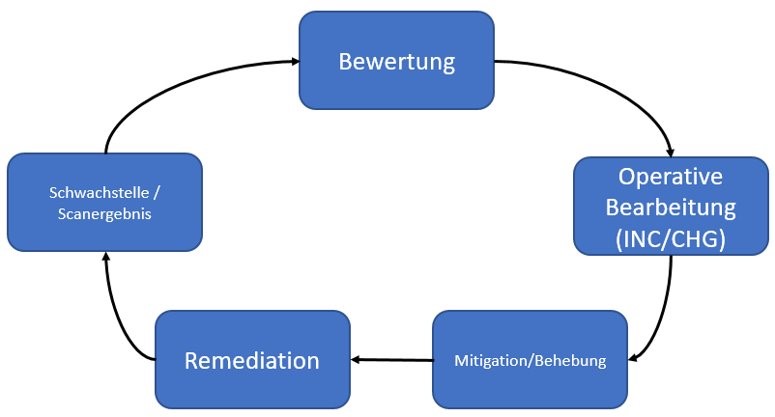

Auch das Schwachstellenmanagements unseres Kollektivs muss einem Prozess unterliegen, damit gefundene Schwachstellen entsprechend geschlossen werden und unsere Drohnen nicht angreifbar bleiben.

Hierzu empfiehlt es sich, einen Prozess zu implementieren, der regelmäßig durchlaufen wird.

Quelle: Eigene Darstellung

Durch das Einleiten dieser Maßnahmen und das Integrieren des unterliegenden Prozesses haben wir eine Sichtbarkeit generiert und schützen unser Kollektiv vor Angriffen! Als nächstes widmen wir uns Best Practices, um diesen Security Level zu halten und das Kollektiv stetig zu verbessern.

Resistance is futile! (Act)

Es ist zwecklos sich den wachsenden Anforderungen an Cyber Security und der steigenden Bedrohungslage zu entziehen. Die Frage ist nicht, ob Ihr Kollektiv angegriffen wird, sondern wann. Dabei ist es unerlässlich, die technischen Lösungen mit starken Prozessen im Rahmen des Security Managements zu stützen.

Daher meine Empfehlungen:

- Implementieren Sie nachhaltige Prozess-Lifecycles

- Setzen Sie auf eine zentralisierte, technologische Lösung zur Abbilung des Security Managements

- Schaffen Sie die benötigte Sicht

- Binden Sie die verantwortlichen Mitarbeiter in das Kollektiv mit ein

Heute haben wir gemeinsam den ersten Kontakt aufgenommen und verschiedene Phasen des Security Managements mit unserer Königin durchlaufen. Der Grundstein für ein ganzheitliches Security Management in Azure ist gelegt. Doch seien Sie auf der Hut, die bisher angelegten Prozesse und Technologien sind nur ein Teil der nötigen Maßnahmen, um Ihr Kollektiv zu schützen!

Kombinieren Sie die Maßnahmen des Security Management mit den zuvor Durchgeführten, tilgen Sie die Individualität und Angreifbarkeit einzelner Entitäten aus Ihrem Kollektiv und stellen Sie die Unantastbarkeit Ihrer Ressourcen sicher! Wir sind die Borg!

Autor: Dominic Iselt, IT Security Engineering Expert